PAP(Password Authentication Protocol)

PAP (Password Authentication Protocol) adalah bentuk otentikasi paling dasar, di mana username dan password yang ditransmisikan melalui jaringan dan dibandingkan dengan tabel pasangan username dan password. Biasanya password yang disimpan dalam tabel terenkripsi. Otentikasi dasar yang digunakan dalam protokol HTTP adalah PAP. Kelemahan pokok PAP adalah bahwa username dan password dikirim tanpa dienkripsi lebih dahulu.

Keuntungan

-Mudah digunakan

-Sederhana untuk menyebarkan-karena sistem operasi menyediakan account pengguna dan password, hampir tidak ada konfigurasi tambahan yang diperlukan.

-Penggunaan kata generik dengan SSH Tectia Connector

Kekurangan

-Keamanan sepenuhnya didasarkan pada kerahasiaan dan kekuatan password.

-Tidak memberikan cek identitas yang kuat (hanya berdasarkan password).

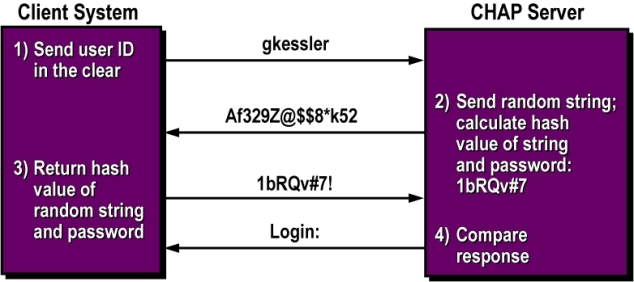

CHAP(Challenge Handshake Authentication Protocol)

Pengertian CHAP (Challenge Handshake Authentication Protocol) adalah komponen protokol PPP yang digunakan untuk melewatkan informasi username dan password, dengan mengirim passord sebagai message digest daripada clear text.

Kelebihan CHAP

CHAP memberikan perlindungan terhadap serangan pemutaran oleh rekan melalui penggunaan sebuah identifier secara bertahap berubah dan variabel Nilai tantangan. Penggunaan tantangan berulang dimaksudkan untuk membatasi saat paparan setiap serangan tunggal. authenticator adalah di kontrol frekuensi dan waktu tantangan. Metode otentikasi ini tergantung pada “rahasia” hanya diketahui oleh authenticator dan rekan itu. Rahasianya tidak dikirim melalui link. Meskipun otentikasi hanya satu arah, dengan negosiasi CHAP di kedua arah set rahasia yang sama dapat dengan mudah digunakan untuk saling otentikasi.

Sejak CHAP dapat digunakan untuk mengotentikasi banyak sistem yang berbeda, nama bidang dapat digunakan sebagai indeks untuk menemukan rahasia yang tepat dalam besar tabel rahasia. Hal ini juga memungkinkan untuk mendukung lebih dari satu nama / pair rahasia per sistem, dan untuk mengubah rahasia digunakan di setiap saat selama sesi.

Kekurangan CHAP

CHAP mensyaratkan bahwa rahasia tersedia dalam bentuk plaintext. Irreversably terenkripsi database kata sandi yang umum tersedia dapat tidak digunakan. Hal ini tidak berguna untuk instalasi besar, karena setiap kemungkinan rahasia dipertahankan pada kedua ujung link. Implementasi Catatan: Untuk menghindari pengiriman rahasia selama link lainnya dalam jaringan, dianjurkan bahwa tantangan dan respon nilai diperiksa di server pusat, daripada setiap jaringan server akses. Jika tidak, rahasia HARUS dikirim ke seperti server dalam bentuk reversably terenkripsi. Kedua kasus memerlukan hubungan dunia, yang berada di luar lingkup ini spesifikasi.

Shiva Password Authentication Protocol

Shiva Password Authentication Protocol (SPAP) adalah mekanisme enkripsi reversibel dipekerjakan oleh Shiva. Sebuah komputer yang menjalankan Windows XP Professional, saat menghubungkan ke Shiva LAN Rover, menggunakan SPAP, seperti halnya klien Shiva yang menghubungkan ke server yang menjalankan Routing dan Remote Access. Bentuk otentikasi lebih aman dari plaintext tapi kurang aman dari Challenge Handshake Authentication Protocol (CHAP) atau Microsoft Challenge Handshake Authentication Protocol (MS-CHAP).

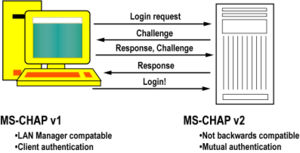

ms-chap

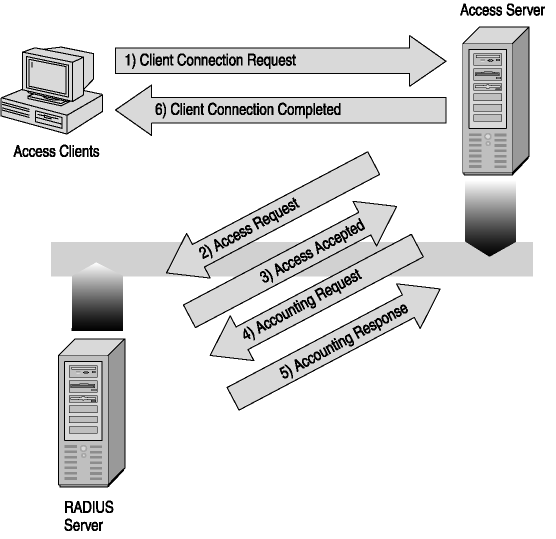

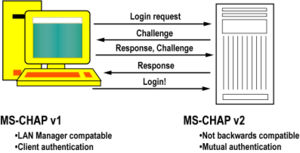

MS-CHAP adalah versi Microsoft Challenge-Handshake Authentication Protocol, CHAP. protokol ada dalam dua versi, MS-CHAPv1 (didefinisikan dalam RFC 2433) dan MS-CHAPv2 (didefinisikan dalam RFC 2759). MS-CHAPv2 diperkenalkan dengan Windows NT 4.0 SP4 dan ditambahkan ke Windows 98 dalam “Windows 98 Dial-Up Networking Security Tingkatkan Release” [1] dan Windows 95 dalam “Dial Up Networking 1,3 Kinerja & Security Update untuk MS Windows 95 “upgrade. Windows Vista menjatuhkan dukungan untuk MS-CHAPv1.

MS-CHAP digunakan sebagai salah satu pilihan otentikasi dalam implementasi Microsoft dari protokol PPTP untuk jaringan pribadi virtual. Hal ini juga digunakan sebagai pilihan otentikasi dengan RADIUS [2] server yang digunakan untuk keamanan WiFi menggunakan protokol WPA-Enterprise. Hal ini lebih lanjut digunakan sebagai pilihan otentikasi utama Protected Extensible Authentication Protocol yang (PEAP).

Microsoft Challenge Handshake Authentication Protocol v2

Windows 2000 termasuk dukungan untuk Microsoft Challenge Handshake Authentication Protocol versi 2 (MS-CHAP v2) yang menyediakan keamanan yang lebih kuat untuk koneksi akses remote. MS-CHAP v2 menawarkan fitur keamanan tambahan: LAN Manager encoding tanggapan dan perubahan password tidak lagi didukung. Dua arah otentikasi memverifikasi identitas dari kedua sisi sambungan. Klien akses remote mengotentikasi terhadap server remote akses dan akses remote server mengotentikasi terhadap klien akses remote. Dua arah otentikasi, juga dikenal sebagai otentikasi timbal balik, memastikan bahwa klien akses remote panggilan ke server akses remote yang memiliki akses ke password pengguna. otentikasi saling memberikan perlindungan terhadap peniruan server jauh. kunci kriptografi terpisah dihasilkan untuk data yang dikirimkan dan diterima. Kunci kriptografi didasarkan pada password user dan tantangan string yang sewenang-wenang. Setiap kali pengguna terhubung dengan password yang sama, kunci kriptografi yang berbeda digunakan.

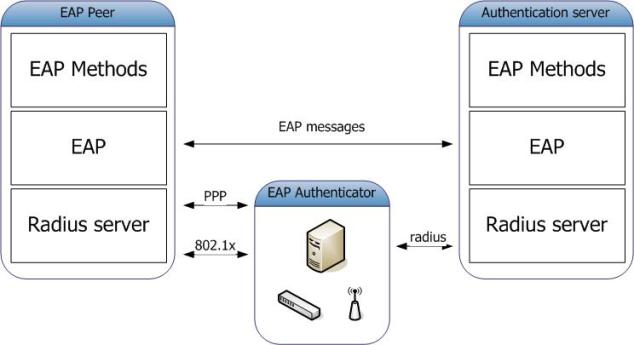

EAP

Extensible Authentication Protocol (EAP) adalah perluasan untuk PPP yang memungkinkan untuk mekanisme otentikasi sewenang-wenang untuk dipekerjakan untuk validasi koneksi PPP. Dengan protokol otentikasi PPP seperti MS-CHAP dan SPAP, mekanisme otentikasi tertentu dipilih selama fase tautan pendirian. Kemudian, selama fase otentikasi koneksi, protokol otentikasi dinegosiasikan digunakan untuk memvalidasi sambungan. Protokol otentikasi itu sendiri adalah serangkaian tetap pesan yang dikirim dalam urutan tertentu.

Dengan EAP, mekanisme otentikasi spesifik tidak dipilih selama tahap tautan pendirian. Sebaliknya, setiap rekan PPP melakukan negosiasi untuk melakukan EAP selama fase otentikasi koneksi. Setelah fase otentikasi koneksi tercapai, rekan-rekan PPP harus terlebih dahulu bernegosiasi penggunaan skema otentikasi EAP spesifik dikenal sebagai jenis EAP. Setelah jenis EAP disepakati, EAP memungkinkan untuk percakapan terbuka antara klien akses remote dan akses remote server yang dapat bervariasi berdasarkan parameter koneksi. Percakapan terdiri dari permintaan informasi otentikasi dan tanggapan. Panjang dan detail dari percakapan otentikasi tergantung pada jenis EAP.

Misalnya, ketika EAP digunakan dengan kartu token keamanan, akses remote server bisa secara terpisah permintaan klien akses remote untuk nama, PIN, dan nilai token kartu. Karena setiap query diajukan dan dijawab, pengguna melewati tingkat lain otentikasi. Ketika semua pertanyaan telah dijawab dengan memuaskan, pengguna dikonfirmasi dan diizinkan akses ke jaringan.

Penggunaan EAP dinegosiasikan selama negosiasi LCP dengan menentukan opsi protokol otentikasi LCP (tipe 3) dan protokol otentikasi 0xC2-27. Setelah LCP negosiasi selesai, pesan EAP menggunakan PPP Protocol ID dari 0xC2-27. Windows 2000 termasuk dukungan untuk jenis EAP-MD5 dan EAP-TLS EAP.

Arsitektur, EAP dirancang untuk memungkinkan plug-in modul otentikasi pada kedua klien dan server ujung sambungan. Dengan memasang perpustakaan jenis file EAP pada kedua klien akses remote dan server akses remote, jenis EAP baru dapat didukung. Ini menyajikan vendor dengan kesempatan untuk memasok skema otentikasi baru setiap saat. EAP memberikan fleksibilitas tertinggi dalam keunikan otentikasi dan variasi.

Keuntungan

Protokol EAP dapat mendukung beberapa mekanisme otentikasi tanpa harus pra-menegosiasikan satu tertentu selama Tahap LCP. perangkat tertentu (misalnya NAS) tidak perlu harus mengerti setiap jenis permintaan dan mungkin dapat hanya bertindak sebagai passthrough agen untuk “back-end” server pada host. perangkat hanya perlu melihat untuk kode keberhasilan / kegagalan untuk mengakhiri fase otentikasi.

kekurangan

EAP tidak memerlukan penambahan jenis otentikasi baru untuk LCP dan sehingga implementasi PPP akan perlu dimodifikasi untuk menggunakannya. Juga piatu dari model otentikasi PPP sebelumnya negosiasi mekanisme otentikasi tertentu selama LCP.